¿Qué es un phishing?

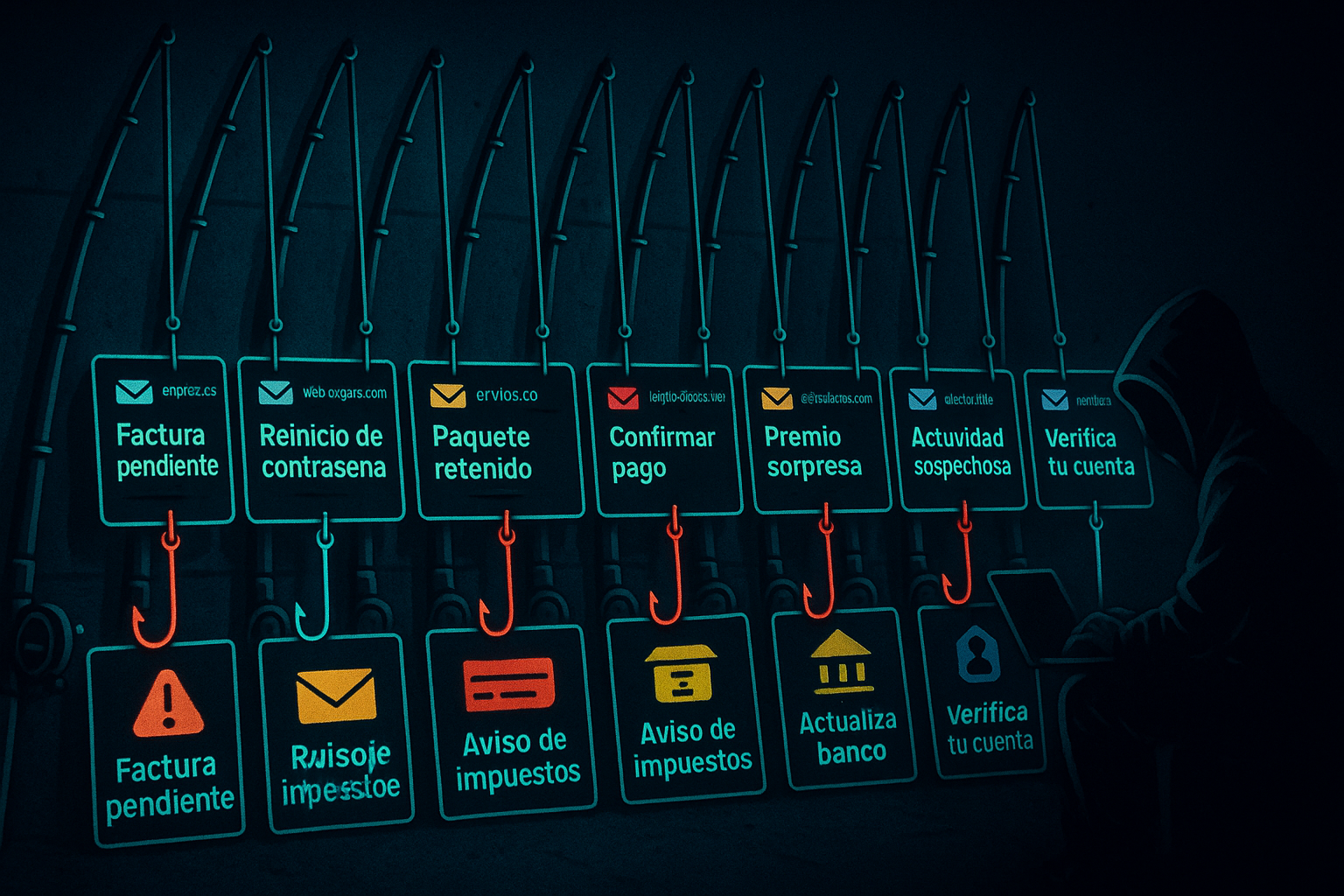

¿Te ha pasado que recibes un correo súper urgente de tu banco a medianoche? Te dice que si no confirmas tus datos ya mismo, tu cuenta será bloqueada. Suena grave y te entran los nervios… Pero espera, respira. Lo más probable es que sea un intento de phishing.

El phishing es básicamente una manera de engañar, alguien finge ser quien no es (tu banco, Correos, Amazon, etc.) para que le entregues información sensible o dinero. Aquí te lo cuento todo. La idea es que reconozcas estas trampas y sepas cómo protegerte.

Por qué importa:

Sigue siendo uno de los vectores de entrada más utilizados por los atacantes. No es solo “suplantar al banco”, también es la puerta a stealers (cookies, tokens, contraseñas), troyanos/RAT, loaders y campañas que acaban en ransomware. El factor humano pesa en la mayoría de incidentes. Tu mejor defensa será verificar siempre por otro canal, MFA activo y cero clics impulsivos.

Tipos de phishing

Aunque solemos pensar primero en el correo electrónico, hoy el anzuelo llega por muchos canales. Los más comunes:

- Phishing por correo electrónico: el de toda la vida. Email que parece de una entidad legítima (banco, red social, empresa conocida) para que hagas clic en un enlace falso o respondas con datos. Suelen copiar logotipos y estilos para parecer reales.

- Smishing (phishing por SMS): mensajes de texto con un enlace fraudulento o un número para llamar (“verifica tu cuenta”, “hay un problema con tu paquete”). Si pinchas, te llevan a una web falsa y si llamas te piden datos por teléfono.

- Vishing (phishing telefónico): llamada de un supuesto agente de tu banco/Hacienda/“soporte” que te mete prisa por un problema urgente. Con spoofing pueden camuflar el número y con IA, incluso simular voces.

- Phishing en redes sociales: DMs en Instagram, Facebook, WhatsApp o LinkedIn suplantando a soporte técnico o cuentas verificadas, también anuncios falsos con chollos imposibles.

- Spear-phishing (dirigido): el atacante investiga a la víctima y personaliza el mensaje con detalles reales (trabajo, proyectos, jerarquía). Es phishing a medida y por eso, más difícil de detectar.

En resumen:

Ya no es solo un email mal escrito. Hoy llega por múltiples vías y muy bien disfrazado.

Señales de alerta de un posible phishing

La mayoría de intentos comparten patrones. Señales que deben ponerte en modo sospecha:

- Urgencia exagerada o amenazas: “¡Actúa ahora o perderás acceso!”, “Tu cuenta será suspendida en 24 horas”. Buscan que no pienses.

- Errores ortográficos o de traducción: faltas, gramática rara o tono que no encaja con el emisor. Ojo: cada vez hay phishings mejor escritos, gracias a la IA, pero los patinazos siguen delatando.

- Remitente dudoso: no te fíes solo del nombre. Comprueba el dominio letra por letra. Ojo con los dominios trampa, parecen legítimos, pero cambian una letra o usan símbolos parecidos (ej.: paypaI.com con i mayúscula en lugar de L) o direcciones públicas tipo Gmail que se hacen pasar por tu empresa.

- Peticiones de información sensible: nadie serio te pide por correo/SMS tu contraseña, PIN, CVV o DNI.

- Enlaces sospechosos o archivos raros: antes de hacer clic, pasa el ratón (o mantén pulsado en el móvil) para ver la URL real. Si no apunta a un sitio oficial o tiene pinta extraña, no entres. Y cuidado con los adjuntos que no esperabas (facturas, PDFs, avisos de entrega…).

Los ciberdelincuentes explotan emociones: miedo, urgencia, curiosidad. Si notas el empujón emocional, frena.

Regla de oro: Si un mensaje te pide algo urgente y te da mala espina, probablemente sea phishing. No cliques ni respondas. Verifica por otro canal oficial (entra tú a la web del banco o llama al soporte real).

Checklist rápida para no caer

- ¿Conozco al remitente y esperaba este mensaje? Si no, máxima cautela.

- ¿La dirección o número coincide exactamente con el oficial? Fíjate en el dominio y los detalles.

- ¿Piden datos personales, contraseñas o pagos? Casi seguro es fraude.

- ¿Genera urgencia o miedo? Tómate tu tiempo.

- ¿Formato o tono desentonan? Logos borrosos, saludos genéricos, estilo que no encaja.

- ¿El enlace es legítimo? Previsualiza la URL. Si dudas, escribe tú la dirección oficial en el navegador.

- ¿Promete algo demasiado bueno para ser verdad? Desconfía.

- ¿Puedo confirmar por otra vía? Llama o entra por la app/web oficial. Este “olfato” se adquiere en segundos: es como mirar por la mirilla antes de abrir la puerta. 🕵️♂️

Spear phishing realista: un ataque dirigido

Imagina que recibes un email de tu “jefe” pidiéndote una transferencia urgente a un “proveedor nuevo”. Te llama por tu nombre, menciona un proyecto real y hasta refiere a la reunión de ayer. Todo cuadra. Podría ser spear phishing muy bien orquestado. Los atacantes se nutren de LinkedIn, webs corporativas y redes sociales para personalizar mensajes y ganarse tu confianza. Casos reales:

- Snapchat (2016): un empleado de RR. HH. respondió a un correo del supuesto CEO y expuso datos de nóminas de ~700 empleados.

- Google + Facebook (2013–2015): un estafador lituano se hizo pasar por un proveedor y coló facturas falsas por un total de $122M. ¿Por qué funciona? Porque cuando un mensaje es personal y creíble, bajamos la guardia. Usan spoofing de remitentes y dominios falsos para pasar filtros.

Antídoto: si te piden transferencias o datos sensibles y no es el procedimiento habitual, verifica por otro canal (llamada directa, chat corporativo, cara a cara). Nadie razonable se enfada por confirmar. Al contrario, lo agradece.

Detección y defensa en el entorno organizativo

La mejor estrategia combina tecnología + personas.

Medidas técnicas:

- Filtros antiphishing, firewalls, antivirus/EDR actualizados.

- SPF, DKIM y DMARC para autenticar dominios de correo.

- MFA en cuentas internas y acceso a SaaS críticos.

- Concienciación periódica y simulaciones de phishing.

- Procedimientos claros (doble verificación para pagos, canal para reportar correos sospechosos).

- Cultura sin culpa: reportar antes que ocultar.

Además, monitorizar actividad anómala en cuentas (descargas masivas, envío de correos inusuales, login desde ubicaciones atípicas). La detección temprana evita que un clic se convierta en brecha.

El phishing es real, pero no es invencible. Con información, calma y hábitos, tienes la sartén por el mango.

- Si el mensaje mete prisa o pide datos, para y verifica.

- Si caíste, actúa rápido y aprende.

No muerdas el anzuelo. Si algo huele raro, probablemente lo sea. Comparte esta guía con quien la necesite, cuanto más sepamos, menos negocio para los estafadores.🛡️